Partager:

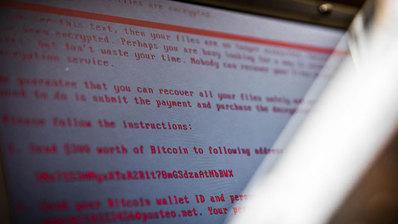

La cyberattaque mondiale, démarrée mardi en Ukraine avant de se propager dans le reste du monde et toucher plusieurs milliers d'ordinateurs, pourrait être un logiciel effaceur (wiper) masqué derrière un rançongiciel (ransomware), de l'avis de plusieurs spécialistes interrogés par l'AFP.

"Ce n'est pas un ransomware, c'est un wiper, ce qui change totalement la perspective. Nous ne sommes pas dans le cas d'un acte de cybercriminalité classique", confirme à l'AFP Tanguy de Coatpont, directeur général France de Kaspersky Labs.

Si un rançongiciel sert à crypter une partie des données d'un ordinateur afin de forcer les victimes à payer une somme, le plus souvent en bitcoin, pour pouvoir les récupérer, l'effaceur supprime lui purement et simplement les données visées, de manière à rendre le programme ou l'ordinateur inutilisable.

Signe que récupérer de l'argent auprès des cibles n'était pas l'objectif premier selon l'ensemble des experts interrogés, la faible somme obtenue par les assaillants: à peine plus de 3,1 bitcoins, soit autour de 10.000 dollars, très loin des 140 millions de dollars rapportés par WannaCry un mois plus tôt.

"Clairement, l'aspect financier n'était pas la motivation principale de ce groupe. Il est difficile d'être sûr qu'il s'agissait d'un wiper mais c'était une attaque ciblée. On pense que l'objectif était de réaliser une attaque similaire celle de Shamoon, en Arabie saoudite", détaille Candid Wuuest, chercheur chez Symantec.

Le virus Shamoon, apparu en 2012, avait visé l'Arabie saoudite et plus spécifiquement le secteur de l'énergie, vital pour le pays avant qu'une nouvelle campagne n'attaque cette fois les secteurs public et financier saoudiens, fin 2016.

Un avis que tous ne partagent pas cependant, préférant rester prudents tant que les analyses ne sont pas terminées, à l'image de Raj Samani, responsable scientifique chez McAfee. Il estime qu'il s'agit pour l'heure "d'hypothèses de travail mais que cela peut se révéler faux".

Alors que le niveau global de l'attaque est plutôt sophistiqué, les experts en cybersécurité s'étonnent de l'apparent amateurisme d'un certain nombre d'éléments, en particulier dans la partie de récupération des rançons.

"La plupart des victimes avaient une demande avec la même adresse mail, ce qui ne se fait pas sur les attaques habituelles par ransomware. L'attaque était très bien préparée d'un point de vue technologique mais la partie paiement était anormalement bâclée", résume M. Coatpont.

Pour certains experts, un rançongiciel utilisé comme diversion pour une attaque d'une autre nature est une première. Candid Wuuest rappelle "un seul cas identique, contre une entreprise asiatique, dans le cadre d'un vol de fichiers. Mais c'était une toute autre échelle".

Mais M. Samani juge que WannaCry aurait aussi pu servir de diversion soit pour effacer ou récupérer des données.

Reste que l'Ukraine semblait bien la cible principale de l'attaque, qui a visé un logiciel très populaire dans le pays dont la mise à jour propageait le virus.

"L'attaque initiale visait clairement des entreprises ukrainiennes, les autres pays touchés sont avant tout des dommages collatéraux, par le biais des filiales sur place de grands groupes", ajoute Tanguy de Coatpont.

Ce serait ainsi que, de l'Ukraine le virus s'est propagé dans différents pays, tels que le Royaume-Uni, l'Italie, la France ou encore les Etats-Unis, mais ces infections se sont faites via les filiales locales, expliquant pourquoi les grands groupes semblaient ciblés.

"On décompte 550 entreprises mondiales touchées à différents niveaux, la plupart du temps via leur réseau interne. Mais ensuite, un simple ordinateur portable ou le passage par un VPN peut avoir suffi à propager l'infection", abonde M. Wuuest.

Reste le plus difficile, l'attribution d'une telle attaque qui a nécessité "des moyens, car les gens qui l'ont réalisé ont modifié beaucoup de choses, le niveau de technicité est important".

Impossible pour l'heure d'avoir une idée de l'origine car, contrairement à d'autres attaques, "il n'y a pas de précision sur la langue, un ordinateur standard a été utilisé. Quant à l'adresse IP (qui identifie un ordinateur en réseau, ndlr) utilisée, elle est très certainement un leurre", conclut Candid Wuuest.